扫描二维码

关注或者微信搜一搜:编程智域 前端至全栈交流与成长

发现1000+提升效率与开发的AI工具和实用程序:https://tools.cmdragon.cn/

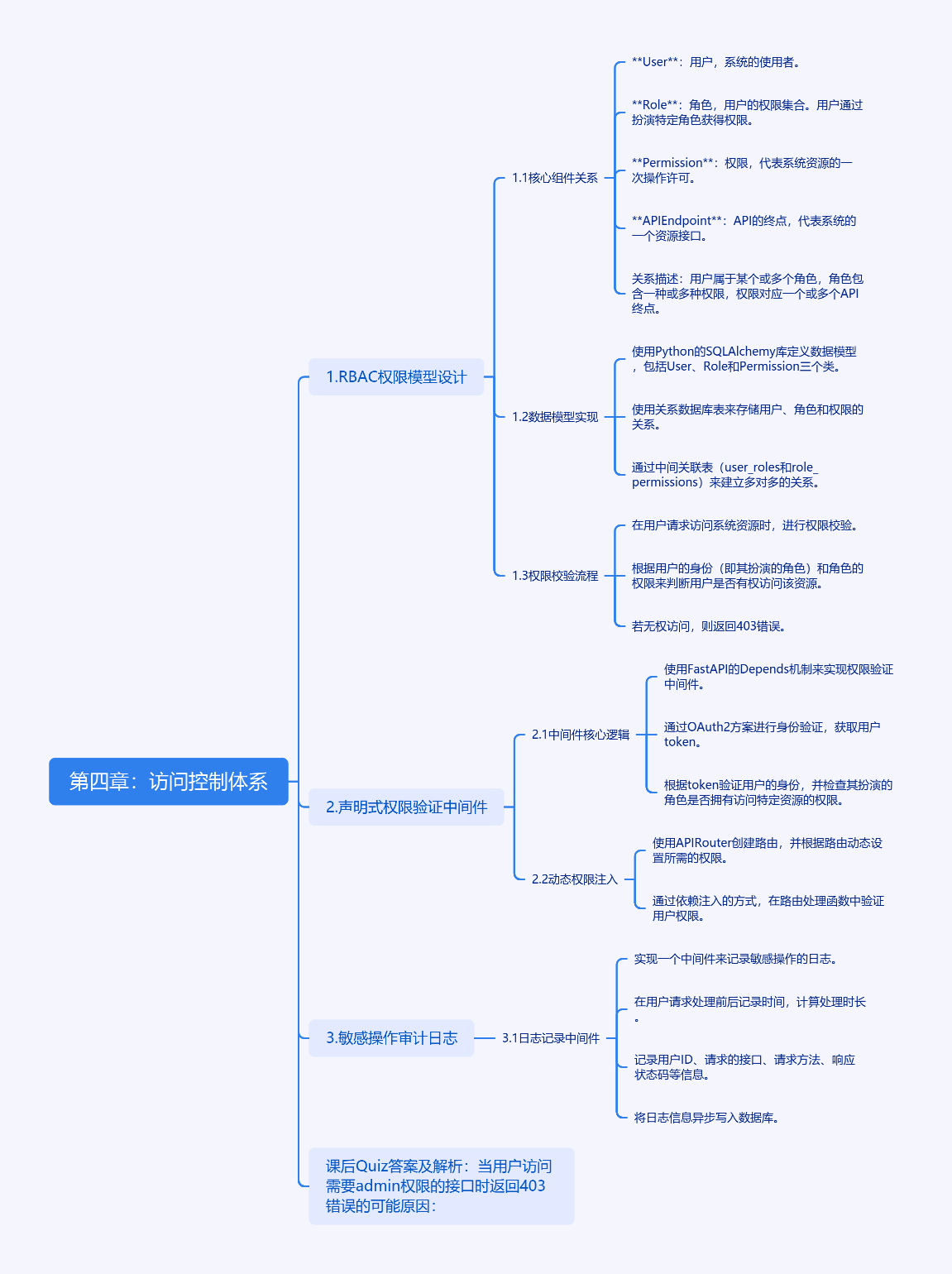

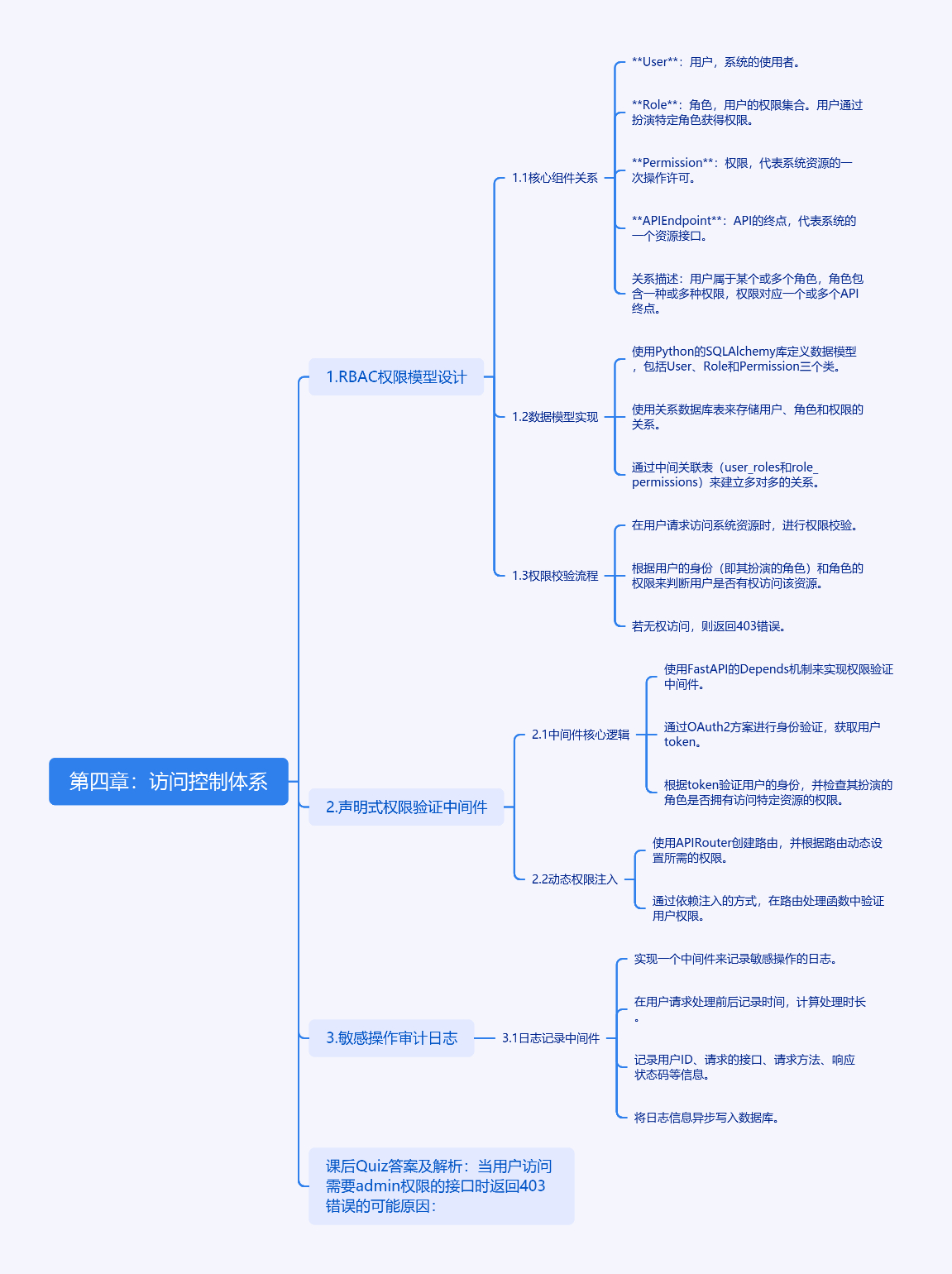

第四章:访问控制体系

1. RBAC 权限模型设计

1.1 核心组件关系

flowchart TD A[用户请求访问] –> B{是否认证用户} B — 是 –> C{用户拥有角色吗} B — 否 –> D[拒绝访问] C — 是 –> E{角色拥有权限吗} C — 否 –> D E — 是 –> F[允许访问] E — 否 –> D subgraph 用户 A –> B end subgraph 角色 C –> E end subgraph 权限 E –> F end graph TD User –>|属于| Role Role –>|包含| Permission Permission –>|对应| APIEndpoint

1.2 数据模型实现

from sqlalchemy import Column, Integer, String, Table, ForeignKey

from sqlalchemy.orm import relationship

from pydantic import BaseModel

# 数据库模型

class User(Base):

__tablename__ = 'users'

id = Column(Integer, primary_key=True)

roles = relationship('Role', secondary='user_roles')

class Role(Base):

__tablename__ = 'roles'

id = Column(Integer, primary_key=True)

permissions = relationship('Permission', secondary='role_permissions')

class Permission(Base):

__tablename__ = 'permissions'

id = Column(Integer, primary_key=True)

endpoint = Column(String(50), unique=True)

# 中间关联表

user_roles = Table('user_roles', Base.metadata,

Column('user_id', ForeignKey('users.id')),

Column('role_id', ForeignKey('roles.id')))

role_permissions = Table('role_permissions', Base.metadata,

Column('role_id', ForeignKey('roles.id')),

Column('permission_id', ForeignKey('permissions.id')))

1.3 权限校验流程

graph TD A[开始] –> B{用户是否已登录?} B –>|否| C[提示用户登录] B –>|是| D{用户角色是否被允许访问?} D –>|否| E[访问被拒绝,提示权限不足] D –>|是| F{请求的资源是否需要特殊权限?} F –>|否| G[访问被允许,加载资源] F –>|是| H{用户是否具有特殊权限?} H –>|否| E H –>|是| G G –> I[结束]

2. 声明式权限验证中间件

2.1 中间件核心逻辑

from fastapi import Depends, HTTPException

from fastapi.security import OAuth2PasswordBearer

oauth2_scheme = OAuth2PasswordBearer(tokenUrl="token")

async def check_permission(

required_permission: str,

token: str = Depends(oauth2_scheme)

):

user = await authenticate_user(token)

if not any(perm.endpoint == required_permission

for role in user.roles

for perm in role.permissions):

raise HTTPException(status_code=403, detail="Forbidden")

return user

# 路由使用示例

@app.get("/admin/dashboard")

async def admin_dashboard(user: User = Depends(check_permission("admin_dashboard"))):

return {"message": "Welcome Admin"}

2.2 动态权限注入

from fastapi import APIRouter

def create_router_with_permissions(endpoint: str, permission: str):

router = APIRouter()

@router.get(f"/{endpoint}")

async def endpoint_handler(user: User = Depends(check_permission(permission))):

# 业务逻辑

return {"data": "secured"}

return router

3. 敏感操作审计日志

3.1 日志记录中间件

from fastapi import Request

import datetime

@app.middleware("http")

async def audit_logger(request: Request, call_next):

start_time = datetime.datetime.now()

response = await call_next(request)

process_time = (datetime.datetime.now() - start_time).total_seconds()

audit_log = {

"user": request.state.user.id if hasattr(request.state, 'user') else None,

"endpoint": request.url.path,

"method": request.method,

"status_code": response.status_code,

"timestamp": datetime.datetime.now().isoformat(),

"processing_time": process_time

}

# 异步写入数据库

await save_audit_log(audit_log)

return response

课后Quiz

- 当用户访问需要admin权限的接口时返回403错误,可能的原因是?

A) JWT令牌过期

B) 用户未分配对应角色

C) 路由路径错误

D) 数据库连接超时

答案:B

解析:403状态码表示权限不足。当用户角色未绑定对应接口权限时,系统会阻止访问,需要检查角色权限配置。

常见报错处理

报错:JWTDecodeError

原因:令牌格式错误或签名不匹配

解决方案:

- 检查令牌是否包含Bearer前缀

- 验证签名密钥是否一致

- 确保令牌未过期

报错:AttributeError: ‘NoneType’ has no attribute ‘roles’

原因:未正确处理匿名用户访问

修复方案:

# 在权限检查函数中添加空值处理

if not user:

raise HTTPException(status_code=401, detail="Unauthorized")

运行环境要求

fastapi==0.68.0

python-jose[cryptography]==3.3.0

sqlalchemy==1.4.36

uvicorn==0.15.0

部署建议:使用uvicorn启动服务时开启SSL加密:

uvicorn main:app --ssl-keyfile=./key.pem --ssl-certfile=./cert.pem

余下文章内容请点击跳转至 个人博客页面 或者 扫码关注或者微信搜一搜:编程智域 前端至全栈交流与成长

,阅读完整的文章:RBAC权限模型如何让API访问控制既安全又灵活?

往期文章归档:

- FastAPI中的敏感数据如何在不泄露的情况下翩翩起舞?

- FastAPI安全认证的终极秘籍:OAuth2与JWT如何完美融合? – cmdragon’s Blog

- 如何在FastAPI中打造坚不可摧的Web安全防线? – cmdragon’s Blog

- 如何用 FastAPI 和 RBAC 打造坚不可摧的安全堡垒? – cmdragon’s Blog

- FastAPI权限配置:你的系统真的安全吗? – cmdragon’s Blog

- FastAPI权限缓存:你的性能瓶颈是否藏在这只“看不见的手”里? | cmdragon’s Blog

- FastAPI日志审计:你的权限系统是否真的安全无虞? | cmdragon’s Blog

- 如何在FastAPI中打造坚不可摧的安全防线? | cmdragon’s Blog

- 如何在FastAPI中实现权限隔离并让用户乖乖听话? | cmdragon’s Blog

- 如何在FastAPI中玩转权限控制与测试,让代码安全又优雅? | cmdragon’s Blog

- 如何在FastAPI中打造一个既安全又灵活的权限管理系统? | cmdragon’s Blog

- FastAPI访问令牌的权限声明与作用域管理:你的API安全真的无懈可击吗? | cmdragon’s Blog

- 如何在FastAPI中构建一个既安全又灵活的多层级权限系统? | cmdragon’s Blog

- FastAPI如何用角色权限让Web应用安全又灵活? | cmdragon’s Blog

- FastAPI权限验证依赖项究竟藏着什么秘密? | cmdragon’s Blog

- 如何用FastAPI和Tortoise-ORM打造一个既高效又灵活的角色管理系统? | cmdragon’s Blog

- JWT令牌如何在FastAPI中实现安全又高效的生成与验证? | cmdragon’s Blog

- 你的密码存储方式是否在向黑客招手? | cmdragon’s Blog

- 如何在FastAPI中轻松实现OAuth2认证并保护你的API? | cmdragon’s Blog

- FastAPI安全机制:从OAuth2到JWT的魔法通关秘籍 | cmdragon’s Blog

- FastAPI认证系统:从零到令牌大师的奇幻之旅 | cmdragon’s Blog

- FastAPI安全异常处理:从401到422的奇妙冒险 | cmdragon’s Blog

- FastAPI权限迷宫:RBAC与多层级依赖的魔法通关秘籍 | cmdragon’s Blog

- JWT令牌:从身份证到代码防伪的奇妙之旅 | cmdragon’s Blog

- FastAPI安全认证:从密码到令牌的魔法之旅 | cmdragon’s Blog

- 密码哈希:Bcrypt的魔法与盐值的秘密 | cmdragon’s Blog

- 用户认证的魔法配方:从模型设计到密码安全的奇幻之旅 | cmdragon’s Blog

- FastAPI安全门神:OAuth2PasswordBearer的奇妙冒险 | cmdragon’s Blog

- OAuth2密码模式:信任的甜蜜陷阱与安全指南 | cmdragon’s Blog

- API安全大揭秘:认证与授权的双面舞会 | cmdragon’s Blog

- 异步日志监控:FastAPI与MongoDB的高效整合之道 | cmdragon’s Blog

- FastAPI与MongoDB分片集群:异步数据路由与聚合优化 | cmdragon’s Blog

- FastAPI与MongoDB Change Stream的实时数据交响曲 | cmdragon’s Blog

- 地理空间索引:解锁日志分析中的位置智慧 | cmdragon’s Blog

- 异步之舞:FastAPI与MongoDB的极致性能优化之旅 | cmdragon’s Blog

- 异步日志分析:MongoDB与FastAPI的高效存储揭秘 | cmdragon’s Blog

免费好用的热门在线工具

- CMDragon 在线工具 – 高级AI工具箱与开发者套件 | 免费好用的在线工具

- 应用商店 – 发现1000+提升效率与开发的AI工具和实用程序 | 免费好用的在线工具

- CMDragon 更新日志 – 最新更新、功能与改进 | 免费好用的在线工具

- 支持我们 – 成为赞助者 | 免费好用的在线工具

- AI文本生成图像 – 应用商店 | 免费好用的在线工具

- 临时邮箱 – 应用商店 | 免费好用的在线工具

- 二维码解析器 – 应用商店 | 免费好用的在线工具

- 文本转思维导图 – 应用商店 | 免费好用的在线工具

- 正则表达式可视化工具 – 应用商店 | 免费好用的在线工具

- 文件隐写工具 – 应用商店 | 免费好用的在线工具

- IPTV 频道探索器 – 应用商店 | 免费好用的在线工具

- 快传 – 应用商店 | 免费好用的在线工具

- 随机抽奖工具 – 应用商店 | 免费好用的在线工具

- 动漫场景查找器 – 应用商店 | 免费好用的在线工具

- 时间工具箱 – 应用商店 | 免费好用的在线工具

- 网速测试 – 应用商店 | 免费好用的在线工具

- AI 智能抠图工具 – 应用商店 | 免费好用的在线工具

- 背景替换工具 – 应用商店 | 免费好用的在线工具

- 艺术二维码生成器 – 应用商店 | 免费好用的在线工具

- Open Graph 元标签生成器 – 应用商店 | 免费好用的在线工具

- 图像对比工具 – 应用商店 | 免费好用的在线工具

- 图片压缩专业版 – 应用商店 | 免费好用的在线工具

- 密码生成器 – 应用商店 | 免费好用的在线工具

- SVG优化器 – 应用商店 | 免费好用的在线工具

- 调色板生成器 – 应用商店 | 免费好用的在线工具

- 在线节拍器 – 应用商店 | 免费好用的在线工具

- IP归属地查询 – 应用商店 | 免费好用的在线工具

- CSS网格布局生成器 – 应用商店 | 免费好用的在线工具

- 邮箱验证工具 – 应用商店 | 免费好用的在线工具

- 书法练习字帖 – 应用商店 | 免费好用的在线工具

- 金融计算器套件 – 应用商店 | 免费好用的在线工具

- 中国亲戚关系计算器 – 应用商店 | 免费好用的在线工具

- Protocol Buffer 工具箱 – 应用商店 | 免费好用的在线工具

- IP归属地查询 – 应用商店 | 免费好用的在线工具

- 图片无损放大 – 应用商店 | 免费好用的在线工具

- 文本比较工具 – 应用商店 | 免费好用的在线工具

- IP批量查询工具 – 应用商店 | 免费好用的在线工具

- 域名查询工具 – 应用商店 | 免费好用的在线工具

- DNS工具箱 – 应用商店 | 免费好用的在线工具

- 网站图标生成器 – 应用商店 | 免费好用的在线工具

- XML Sitemap