title: FastAPI权限校验漏洞防护,你真的做对了吗?

date: 2025/06/25 09:01:42

updated: 2025/06/25 09:01:42

author: cmdragon

excerpt:

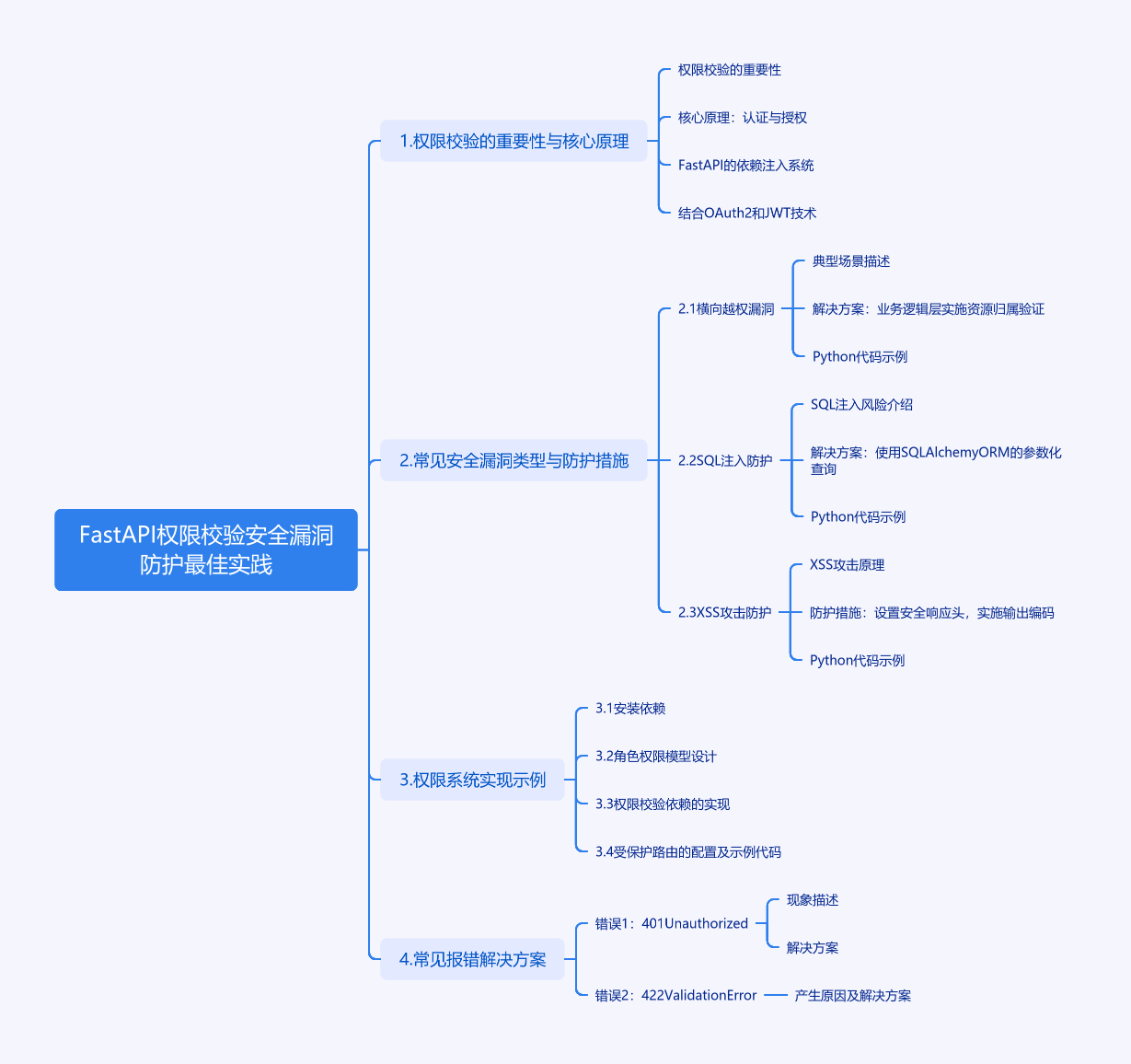

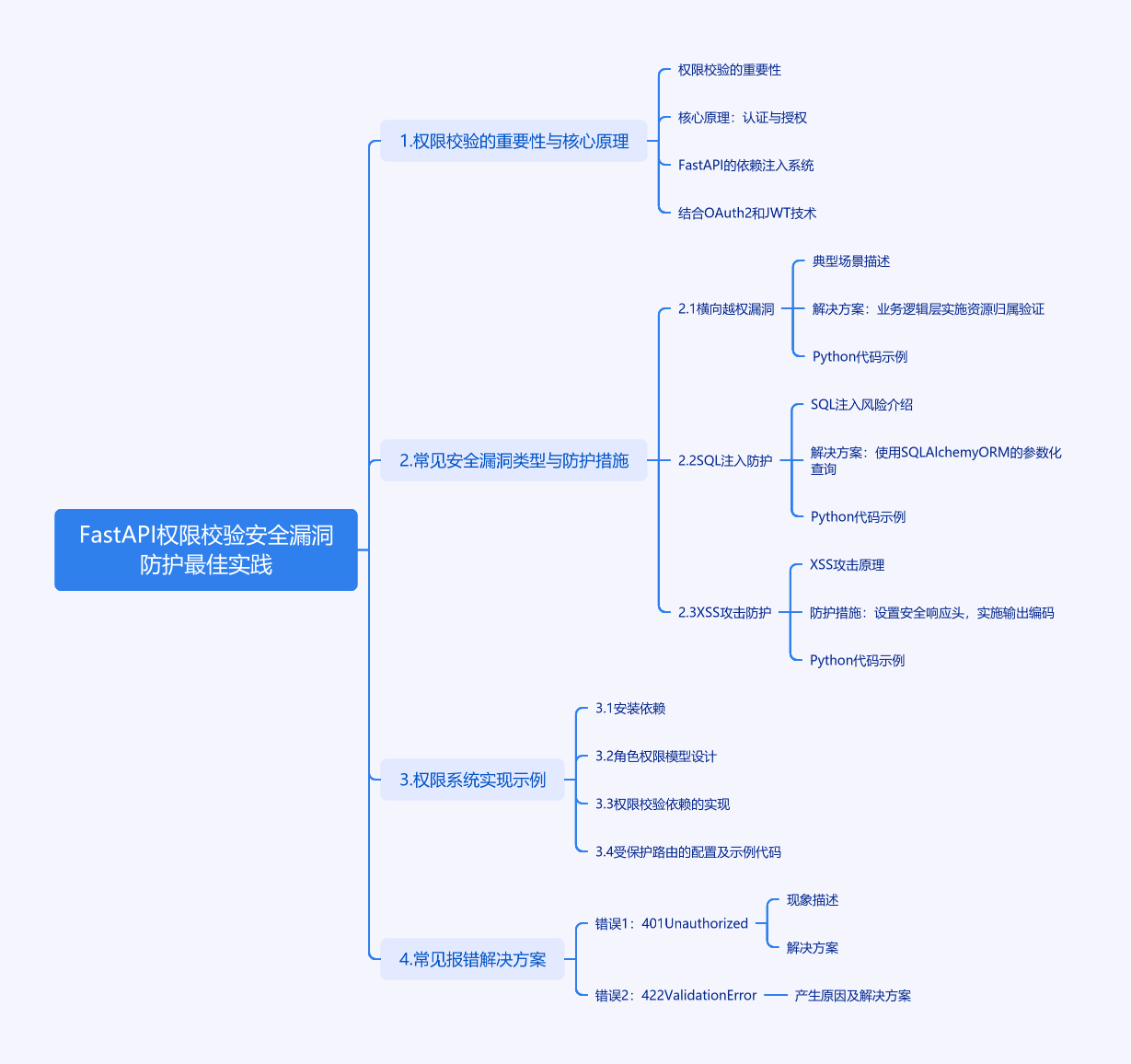

FastAPI权限校验是保护API资源的关键,通过认证和授权机制确保用户访问权限。常见安全漏洞包括横向越权、SQL注入和XSS攻击,解决方案包括资源归属验证、参数化查询和安全头部配置。FastAPI通过依赖注入和OAuth2、JWT技术实现模块化权限控制,角色权限模型和权限校验依赖项确保路由安全。常见错误如401 Unauthorized、422 Validation Error和403 Forbidden,需检查令牌、参数验证和用户权限设置。最佳实践强调在后端实施资源归属检查和ORM参数化查询,防止越权和注入风险。

categories:

- 后端开发

- FastAPI

tags:

- FastAPI

- 权限校验

- 安全漏洞

- 防护措施

- OAuth2

- JWT

- SQL注入防护

扫描二维码

关注或者微信搜一搜:编程智域 前端至全栈交流与成长

发现1000+提升效率与开发的AI工具和实用程序:https://tools.cmdragon.cn/

第一章:FastAPI权限校验安全漏洞防护最佳实践

1.1 权限校验的重要性与核心原理

权限校验是保护API资源的第一道防线,其核心原理可类比电影院检票流程:

- 认证(Authentication):验证用户是否持有有效门票(如JWT令牌)

- 授权(Authorization):确认观众是否有权限进入VIP影厅(如管理员权限)

FastAPI通过依赖注入系统实现模块化的权限控制,结合OAuth2和JWT技术构建安全认证体系。系统架构示意图如下:

客户端请求 → 路由处理 → 依赖项检查 → 权限验证 → 业务逻辑处理

1.2 常见安全漏洞类型与防护措施

1.2.1 横向越权漏洞

典型场景:用户A通过修改URL参数访问用户B的订单数据

解决方案:在业务逻辑层实施资源归属验证

# 订单查询接口示例

@router.get("/orders/{order_id}")

async def get_order(

order_id: int,

current_user: User = Depends(get_current_user),

db: Session = Depends(get_db)

):

order = db.query(Order).filter(Order.id == order_id).first()

if not order:

raise HTTPException(status_code=404, detail="Order not found")

# 关键权限校验

if order.owner_id != current_user.id and not current_user.is_admin:

raise HTTPException(status_code=403, detail="Permission denied")

return order

1.2.2 SQL注入防护

使用SQLAlchemy ORM的参数化查询,避免直接拼接SQL语句:

# 错误示例(存在注入风险)

dangerous_query = f"SELECT * FROM users WHERE name = '{user_input}'"

# 正确做法(使用ORM参数化)

safe_query = db.query(User).filter(User.name == user_input)

1.2.3 XSS攻击防护

配置安全头部并实施输出编码:

# 设置安全响应头

@app.middleware("http")

async def set_security_headers(request: Request, call_next):

response = await call_next(request)

response.headers["X-Content-Type-Options"] = "nosniff"

response.headers["X-Frame-Options"] = "DENY"

response.headers["Content-Security-Policy"] = "default-src 'self'"

return response

1.3 权限系统实现示例

1.3.1 安装依赖

pip install fastapi==0.68.1 uvicorn==0.15.0 python-jose[cryptography]==3.3.0 passlib[bcrypt]==1.7.4 sqlalchemy==1.4.35 pydantic==1.10.7

1.3.2 角色权限模型

from enum import Enum

class Role(str, Enum):

GUEST = "guest"

USER = "user"

ADMIN = "admin"

class UserBase(BaseModel):

username: str

email: EmailStr

disabled: bool = False

role: Role = Role.USER

1.3.3 权限校验依赖

from fastapi.security import OAuth2PasswordBearer

oauth2_scheme = OAuth2PasswordBearer(tokenUrl="token")

def require_role(required_role: Role):

async def role_checker(

current_user: User = Depends(get_current_user)

):

if current_user.role not in [required_role, Role.ADMIN]:

raise HTTPException(

status_code=403,

detail="Insufficient permissions"

)

return current_user

return role_checker

1.3.4 受保护路由配置

@app.get("/admin/dashboard", dependencies=[Depends(require_role(Role.ADMIN))])

async def admin_dashboard():

return {"message": "Welcome to admin panel"}

@app.get("/user/profile")

async def user_profile(

user: User = Depends(require_role(Role.USER))

):

return {"user": user.username}

1.4 常见报错解决方案

错误1:401 Unauthorized

现象:访问需要认证的接口未提供令牌

解决:

- 检查请求头是否包含

Authorization: Bearer <token> - 验证令牌是否过期或签名错误

- 确保认证依赖项正确注入路由

错误2:422 Validation Error

产生原因:请求参数不符合Pydantic模型要求

调试方法:

- 查看错误详情中的字段验证失败原因

- 检查字段类型和格式要求

- 使用

curl -v查看原始请求数据

错误3:403 Forbidden

典型场景:权限校验未通过

排查步骤:

- 检查用户角色分配是否正确

- 验证权限依赖的逻辑条件

- 确保数据库中的权限字段已更新

1.5 课后Quiz

问题1:如何防止用户越权访问他人资源?

A) 完全依赖前端验证

B) 在业务逻辑层实施资源归属检查

C) 使用复杂的URL参数加密

答案:B

解析:前端验证容易被绕过,必须在后端业务逻辑中验证请求用户与资源所有者的关系,即使普通用户也不能仅通过知道资源ID就访问他人数据。

问题2:下列哪种做法可以有效防止SQL注入?

A) 使用字符串拼接生成SQL语句

B) 对用户输入进行转义处理

C) 使用ORM的参数化查询

答案:C

解析:ORM的参数化查询会将用户输入作为参数处理,与SQL语句分离,从根本上避免注入风险。单纯的转义处理可能存在遗漏风险。

问题3:收到403状态码时应该首先检查什么?

A) 服务器网络配置

B) 用户权限设置

C) 数据库连接状态

答案:B

解析:403状态码表示权限不足,应优先检查用户的角色分配和权限校验逻辑,确认当前用户是否具有访问该资源的权限。

余下文章内容请点击跳转至 个人博客页面 或者 扫码关注或者微信搜一搜:编程智域 前端至全栈交流与成长,阅读完整的文章:FastAPI权限校验漏洞防护,你真的做对了吗? | cmdragon’s Blog

往期文章归档:

- 如何在FastAPI中玩转跨服务权限校验的魔法? | cmdragon’s Blog

- FastAPI权限缓存:你的性能瓶颈是否藏在这只“看不见的手”里? | cmdragon’s Blog

- FastAPI日志审计:你的权限系统是否真的安全无虞? | cmdragon’s Blog

- 如何在FastAPI中打造坚不可摧的安全防线? | cmdragon’s Blog

- 如何在FastAPI中实现权限隔离并让用户乖乖听话? | cmdragon’s Blog

- 如何在FastAPI中玩转权限控制与测试,让代码安全又优雅? | cmdragon’s Blog

- 如何在FastAPI中打造一个既安全又灵活的权限管理系统? | cmdragon’s Blog

- FastAPI访问令牌的权限声明与作用域管理:你的API安全真的无懈可击吗? | cmdragon’s Blog

- 如何在FastAPI中构建一个既安全又灵活的多层级权限系统? | cmdragon’s Blog

- FastAPI如何用角色权限让Web应用安全又灵活? | cmdragon’s Blog

- FastAPI权限验证依赖项究竟藏着什么秘密? | cmdragon’s Blog

- 如何用FastAPI和Tortoise-ORM打造一个既高效又灵活的角色管理系统? | cmdragon’s Blog

- JWT令牌如何在FastAPI中实现安全又高效的生成与验证? | cmdragon’s Blog

- 你的密码存储方式是否在向黑客招手? | cmdragon’s Blog

- 如何在FastAPI中轻松实现OAuth2认证并保护你的API? | cmdragon’s Blog

- FastAPI安全机制:从OAuth2到JWT的魔法通关秘籍 | cmdragon’s Blog

- FastAPI认证系统:从零到令牌大师的奇幻之旅 | cmdragon’s Blog

- FastAPI安全异常处理:从401到422的奇妙冒险 | cmdragon’s Blog

- FastAPI权限迷宫:RBAC与多层级依赖的魔法通关秘籍 | cmdragon’s Blog

- JWT令牌:从身份证到代码防伪的奇妙之旅 | cmdragon’s Blog

- FastAPI安全认证:从密码到令牌的魔法之旅 | cmdragon’s Blog

- 密码哈希:Bcrypt的魔法与盐值的秘密 | cmdragon’s Blog

- 用户认证的魔法配方:从模型设计到密码安全的奇幻之旅 | cmdragon’s Blog

- FastAPI安全门神:OAuth2PasswordBearer的奇妙冒险 | cmdragon’s Blog

- OAuth2密码模式:信任的甜蜜陷阱与安全指南 | cmdragon’s Blog

- API安全大揭秘:认证与授权的双面舞会 | cmdragon’s Blog

- 异步日志监控:FastAPI与MongoDB的高效整合之道 | cmdragon’s Blog

- FastAPI与MongoDB分片集群:异步数据路由与聚合优化 | cmdragon’s Blog

- FastAPI与MongoDB Change Stream的实时数据交响曲 | cmdragon’s Blog

- 地理空间索引:解锁日志分析中的位置智慧 | cmdragon’s Blog

- 异步之舞:FastAPI与MongoDB的极致性能优化之旅 | cmdragon’s Blog

- 异步日志分析:MongoDB与FastAPI的高效存储揭秘 | cmdragon’s Blog

- MongoDB索引优化的艺术:从基础原理到性能调优实战 | cmdragon’s Blog

- 解锁FastAPI与MongoDB聚合管道的性能奥秘 | cmdragon’s Blog

- 异步之舞:Motor驱动与MongoDB的CRUD交响曲 | cmdragon’s Blog

- 异步之舞:FastAPI与MongoDB的深度协奏 | cmdragon’s Blog

- 数据库迁移的艺术:FastAPI生产环境中的灰度发布与回滚策略 | cmdragon’s Blog

- XML Sitemap